コンテンツ

この記事の内容:Zenmapの使用CommandSiteReferencesの使用

ネットワークまたは会社のネットワークにセキュリティホールがあることを少し心配していますか?ネットワークは、招待されなければ誰も参加できない瞬間から安全です。これは、ネットワークセキュリティの基本的な側面の1つです。確認するために、無料のツールがあります:Nmap(「Network Mapper」用)。このツールは、ハードウェアと接続をレビューして、問題を検出します。したがって、使用されているポートの監査の有無、ファイアウォールのテストなどを行います。ネットワークセキュリティの専門家はこのツールを毎日使用していますが、手順1からすぐに開始する推奨事項に従うことで同じことができます。

ステージ

方法1 Zenmapを使用する

-

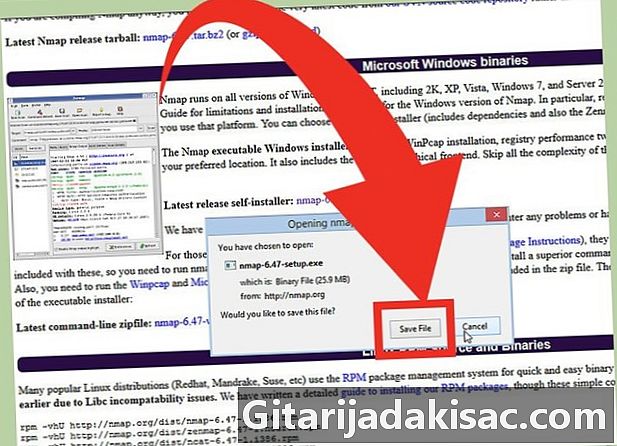

Nmapインストーラーをダウンロードします。 開発者のWebサイトで無料で入手できます。開発者のサイトでプログラムを探しに行く方が常に良いので、ウイルスなどの多くの不快な驚きを避けます。 Nmapインストーラーをダウンロードすることにより、NmapのグラフィカルインターフェイスであるZenmapもロードします。これは、制御コマンドが不十分なユーザーにとってより便利です。- Zenmapは、Windows、Linux、およびMac OS Xで使用できます。Nmapサイトでは、これらの各オペレーティングシステムのすべてのファイルを見つけることができます。

-

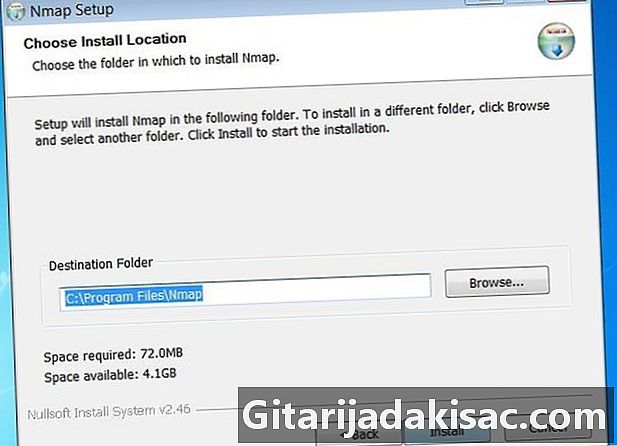

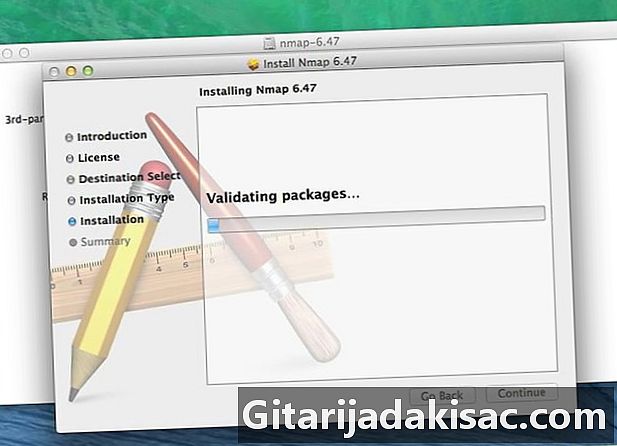

Nmapをインストールします。 ロードしたらインストーラーを実行します。インストールするコンポーネントを選択するよう求められます。 Nmapの関連性を活用したい場合は、どれもオフにしないことをお勧めします。恐れることなく! Nmapはアドウェアやスパイウェアをインストールしません。 -

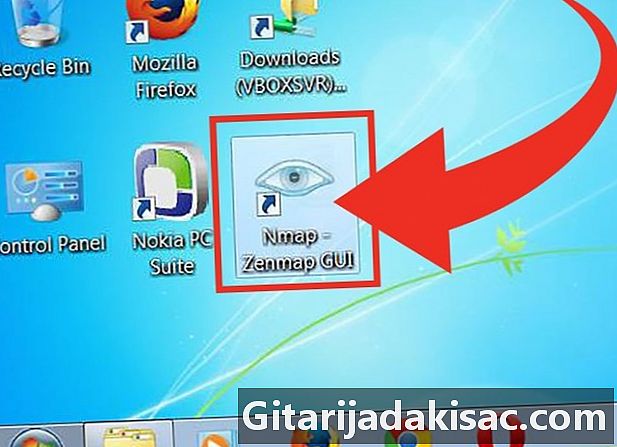

グラフィカルインターフェイス「Nmap-Zenmap」を実行します。 デフォルト設定に触れていない場合は、デスクトップにアイコンが表示されます。そうでなければ、メニューを見てください スタート。プログラムを起動するには、Zenmapを開くだけで十分です。 -

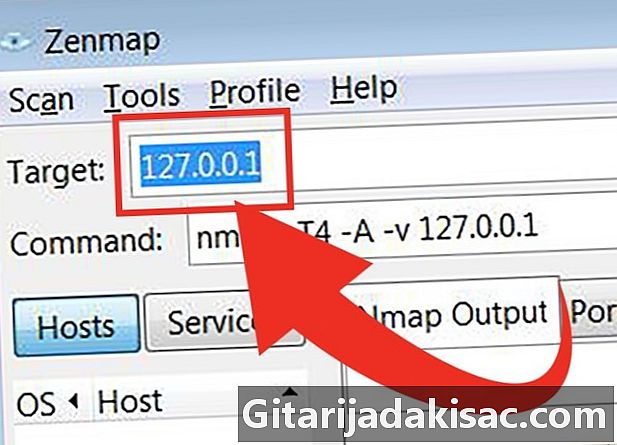

スキャンのサポートとして機能するターゲットを入力します。 Zenmapを使用すると、スキャンを簡単に開始できます。最初のステップは、ターゲット、つまりインターネットアドレスを選択することです。ドメイン名(example.comなど)、IPアドレス(127.0.0.1など)、ネットワークアドレス(192.168.192.168./24など)、またはこれらのアドレスの任意の組み合わせを入力できます。- 選択した目標と強度に応じて、危険な水域に進入しているため、NmapスキャンはISP(インターネットサービスプロバイダー)からの反応を引き起こす可能性があります。スキャンを行う前に、あなたがしていることは違法ではなく、ISPの契約条件に違反していないことを確認してください。これは、ターゲットが自分に属さないアドレスである場合にのみ適用されます。

-

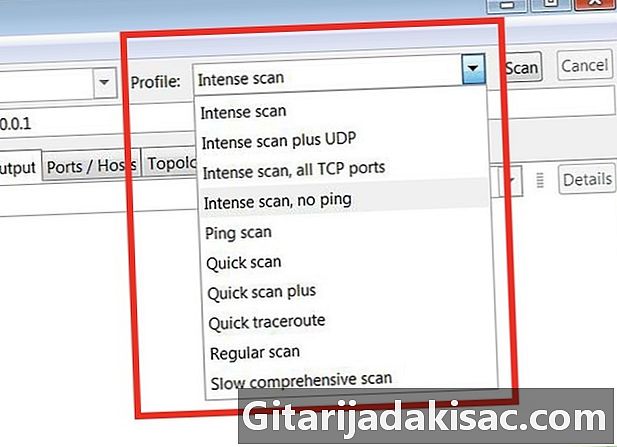

dauditプロファイルを選択します。 プロファイルとは、最大数の期待を満たす事前定義された監査を意味します。したがって、コマンドプロンプトで複雑で長いパラメーター設定を行う必要はありません。ニーズに合ったプロファイルを選択してください。- 集中スキャン(「集中監査」) -これは、オペレーティングシステム、そのバージョン、データパケットによって借用されたパス( "traceroute")、スクリプトスキャンを確認する完全な監査です。データ送信は激しいものであり、攻撃的であり、これは長期間にわたって制限されます。この検査は非常に侵入的であると見なされます(ISPまたはターゲットの反応の可能性)。

- Pingスキャン(「Ping監査」) -この仕様により、ホストがオンラインかどうかを判断し、経過したデータのフローを測定できます。どのポートもスキャンしません。

- クイックスキャン -これは、一定期間にわたる大量のパケットを介して、選択されたポートのみを迅速に分析する設定です。

- 定期スキャン(「クラシック監査」) -これは基本設定です。単にpingを(ミリ秒単位で)返し、ターゲットの開いているポートを報告します。

-

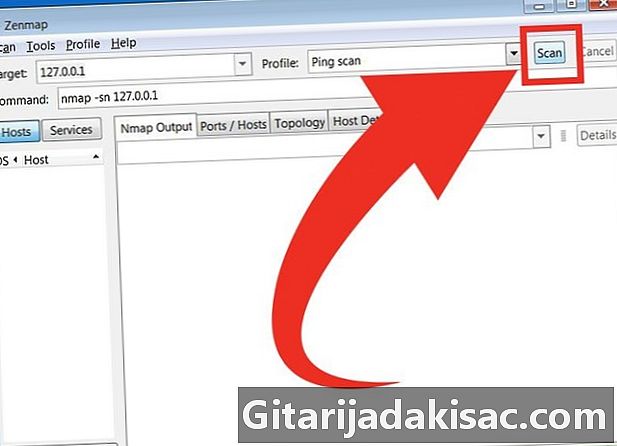

クリックしてください スキャン 試験を開始します。 結果はタブの下に表示されます Nmap出力。調査の期間は、選択したプロファイル、ターゲットの地理的距離、ネットワークの構造によって異なります。 -

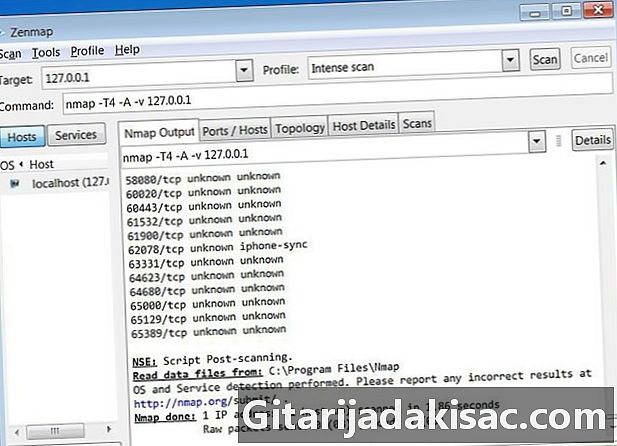

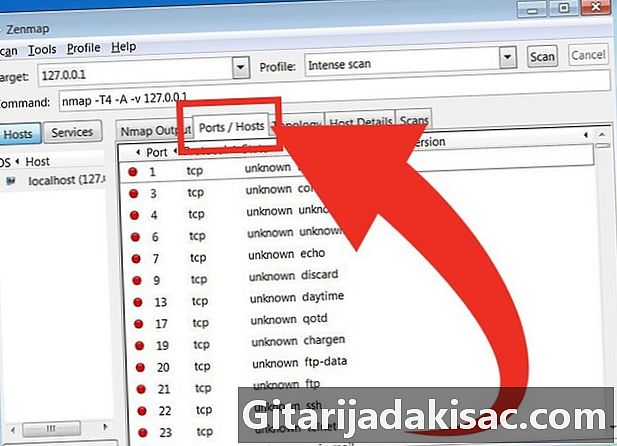

結果を読んでください。 監査が完了すると、表示されます Nmap完了 (Nmapが完了しました)タブにリンクされているページの下部 Nmap出力。要求されたレビューに応じて、結果が表示されます。そこには、絶対に表示されます 全て 結果、区別なし。ルーブリックによる結果が必要な場合は、他のタブを使用する必要があります。- ポート/ホスト(PortsHôtes) -このタブの下には、ポートと関連サービスの調査から得られた情報があります。

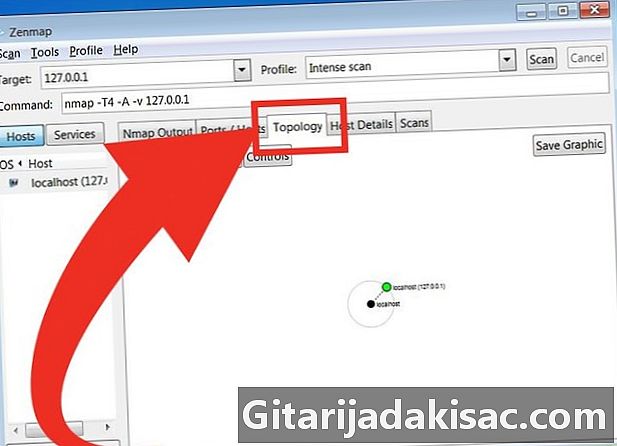

- トポロジー(ネットワークトポロジー) -このタブには、テスト中に取得した「パス」のグラフが表示されます。その後、パスに遭遇したノードがターゲットに到達するのを見ることができます。

- ホストの詳細(朝食/詳細) -このタブでは、ターゲット、ポートの数、IPアドレス、ドメイン名、オペレーティングシステムに関するすべてを知ることができます...

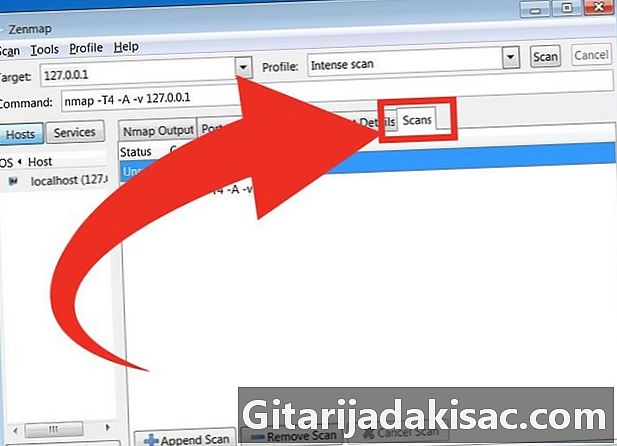

- スキャン -このタブでは、以前の試験で入力したすべてのコマンドを読むことができます。したがって、設定を適宜変更することにより、新しいテストをすばやく再開できます。

- ポート/ホスト(PortsHôtes) -このタブの下には、ポートと関連サービスの調査から得られた情報があります。

方法2コマンドプロンプトを使用する

- Nmapをインストールします。 Nmapを使用する前に、Nmapをインストールして、オペレーティングシステムのコマンドラインから起動する必要があります。 Nmapはハードディスク上のスペースをほとんど消費せず、無料です(開発者のサイトにロードされます)。お使いのオペレーティングシステムに応じた手順は次のとおりです。

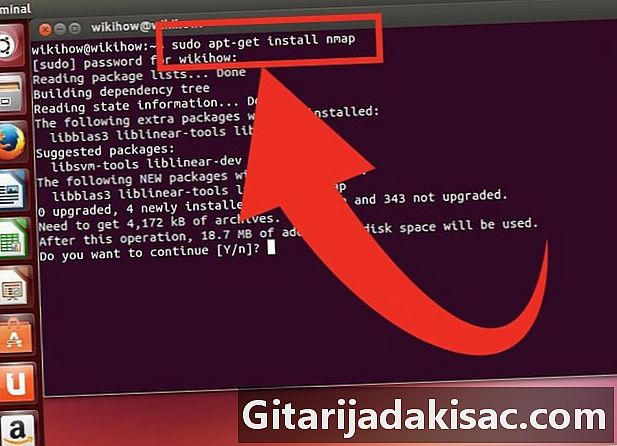

- Linuxの -APTリポジトリからNmapをダウンロードしてインストールします。 Nmapは、ほとんどの主要なLinuxリポジトリで利用可能です。これを行うには、ディストリビューションに対応するコマンドを入力します。

- Red Hat、Fedora、SUSEの場合

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32ビット)ORrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64ビット) - Debian、Ubuntuの場合

sudo apt-get nmapのインストール

- Red Hat、Fedora、SUSEの場合

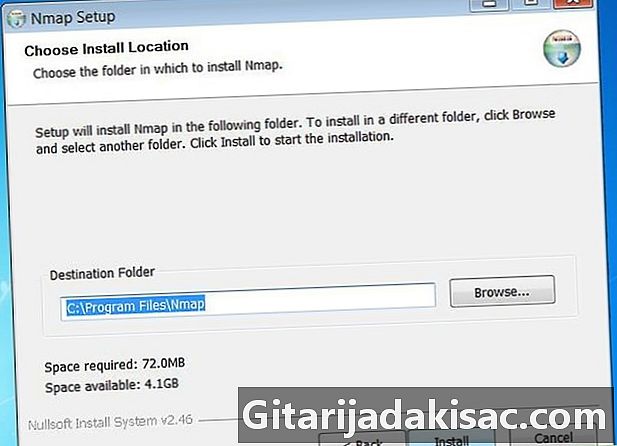

- ウィンドウズ -Nmapインストーラーをダウンロードします。開発者のウェブサイトで無料です。開発者のサイトでプログラムを探しに行く方が常に良いので、ウイルスなどの多くの不快な驚きを避けます。インストーラーを使用すると、正しいフォルダーを解凍することを心配せずに、Nmapのオンラインコマンドツールをすばやくインストールできます。

- Zenmap GUIが必要ない場合は、インストール中にチェックボックスをオフにしてください。

- Mac OS X -Nmapディスクイメージをダウンロードします。開発者のウェブサイトで無料です。開発者のサイトでプログラムを探しに行く方が常に良いので、ウイルスなどの多くの不快な驚きを避けます。組み込みのインストーラーを使用して、Nmapをクリーンかつ簡単にインストールします。 NmapはOS X 10.6以降でのみ動作します。

- Linuxの -APTリポジトリからNmapをダウンロードしてインストールします。 Nmapは、ほとんどの主要なLinuxリポジトリで利用可能です。これを行うには、ディストリビューションに対応するコマンドを入力します。

- コマンドプロンプトを開きます。 Nmapコマンドがコマンドプロンプトに入力され、進むにつれて結果が表示されます。 Lauditは変数を介して変更できます。任意のディレクトリから監査を実行できます。

- Linuxの -Linuxディストリビューション用のGUIを使用している場合は、ターミナルを開きます。ターミナルの場所はディストリビューションによって異なります。

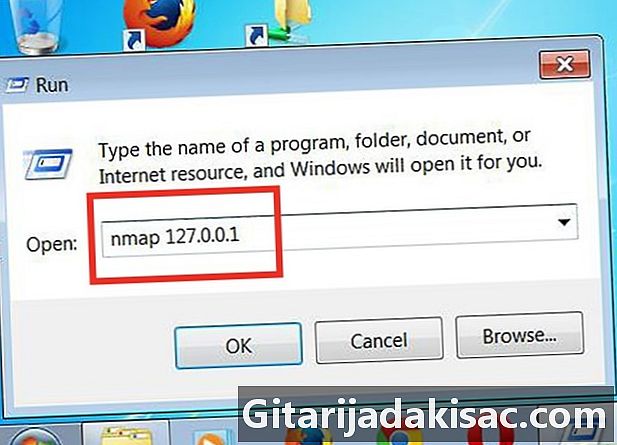

- ウィンドウズ -アクセスは、キーを同時に押すことによって行われます ウィンドウズ そしてタッチ R、次に入力します CMD フィールドで 行います。 Windows 8では、キーを同時に押す必要があります ウィンドウズ そしてタッチ X、次に選択 コマンドプロンプト メニューで。任意のディレクトリからNmap監査を実行できます。

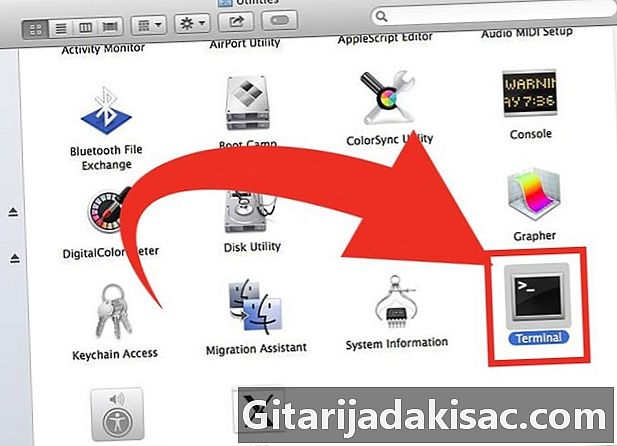

- Mac OS X -オープンユーザー ターミナル サブフォルダーにあります ユーティリティ ファイルの アプリケーション.

- Linuxの -Linuxディストリビューション用のGUIを使用している場合は、ターミナルを開きます。ターミナルの場所はディストリビューションによって異なります。

-

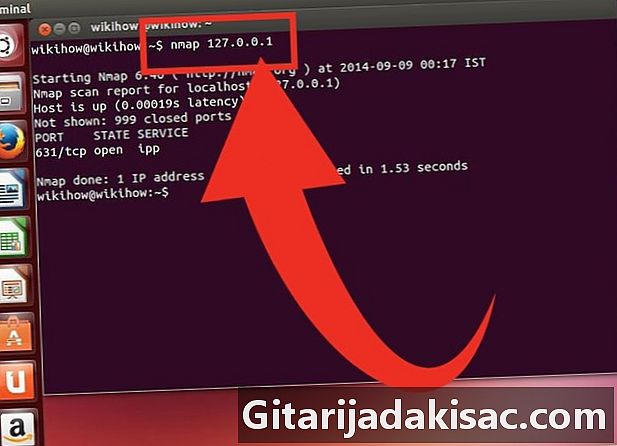

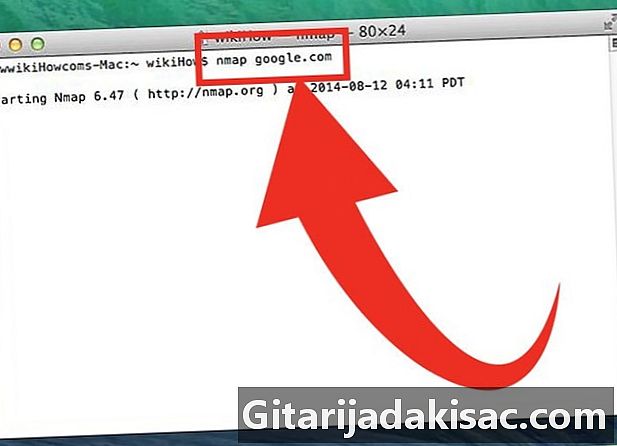

ターゲットのポートの監査を実行します。 従来の監査を開始するには、次を入力しますnmapの。ターゲットをpingし、そのポートをテストします。この種の監査は非常に迅速に発見されます。レポートが画面に表示されます。すべてを表示するには、スクロールバー(右)を操作する必要があります。- 選択したターゲットとポーリングの強度(1ミリ秒あたりに送信されるパケットの量)によっては、危険な海域に入るとNmap監査がISP(インターネットアクセスプロバイダー)からの反応を引き起こす可能性があります。スキャンを行う前に、あなたがしていることは違法ではなく、ISPの契約条件に違反していないことを確認してください。これは、ターゲットが自分に属さないアドレスである場合にのみ適用されます。

-

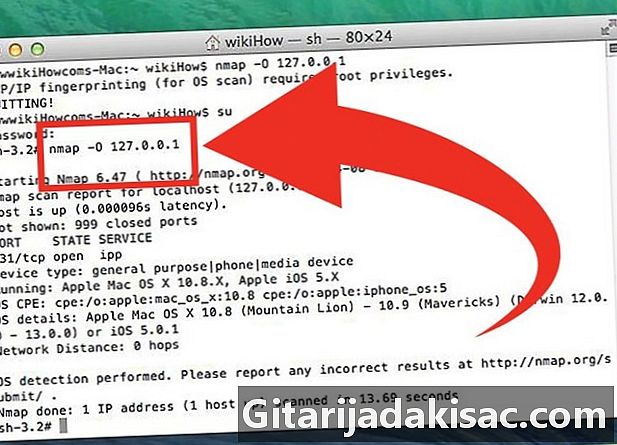

元の監査を変更します。 学生のパラメーターを変更するためにコマンドプロンプトに入力できる変数があります。あなたはより多くの詳細またはより少ないのどちらかを持っているでしょう。変数を変更すると、生徒の侵入レベルが変わります。スペースで区切る限り、複数の変数を順番に入力できます。次のように、ターゲットの前に配置されます。nmapの.- -sS -これは、SYN試験の設定です(セミオープン)。従来の監査よりも邪魔になりません(したがって、検出されにくくなります!)が、時間がかかります。現在、多くのファイアウォールは型式試験を検出できます -sS.

- -sn -これはpingの設定です。 Lauditポートは無効になっており、ホストがオンラインかどうかがわかります。

- -O -これは、オペレーティングシステムを決定するための設定です。したがって、ターゲットのオペレーティングシステムがわかります。

- -A -この変数は、最も一般的な監査の一部をトリガーします。オペレーティングシステムの検出、オペレーティングシステムのバージョンの検出、スクリプトスキャン、および借用パスです。

- -F -この変数を使用すると、«高速»モードになり、要求されたポートの数が減ります。

- -v -この変数を使用すると、より多くの情報を取得できるため、より詳細な分析を行うことができます。

-

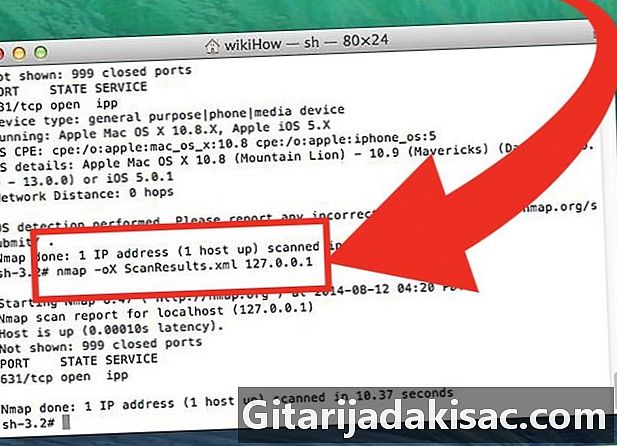

レポートをXMLファイルとして編集します。 結果は、任意のインターネットブラウザで読み取れるXMLファイルとして編集できます。このためには、変数を設定するパラメータの間に使用する必要があります -oX、すぐに名前を付けたい場合は、次のコマンドを使用します。nmap -oX Scan Results.xml.- このXMLファイルは、どこにいてもどこにでも保存できます。