コンテンツ

この記事の内容:マルウェアの回避有線アクセスのスパイを回避する

インターネットは、セキュリティのためではなく、利便性と利便性のために設計されています。平均的なインターネットユーザーと同じ方法でインターネットをサーフィンすると、悪意のある人がスパイウェアやスクリプトを使用してブラウジングの習慣に従い、PCからコンピューターまでカメラを使用できるようになる可能性があります。知識。世界のどこにいても、この性質の情報を入手した人は、あなたが誰で、どこに住んでいるかを知ることができ、あなたに関するより多くの個人情報を得ることができます。インターネットで追跡する主な方法は2つあります。

- スパイウェアをコンピューターに配置する

- 世界中のどこからでもリモートサーバーと交換するすべてのデータを「聞く」ことができます。

ステージ

方法1マルウェアを回避する

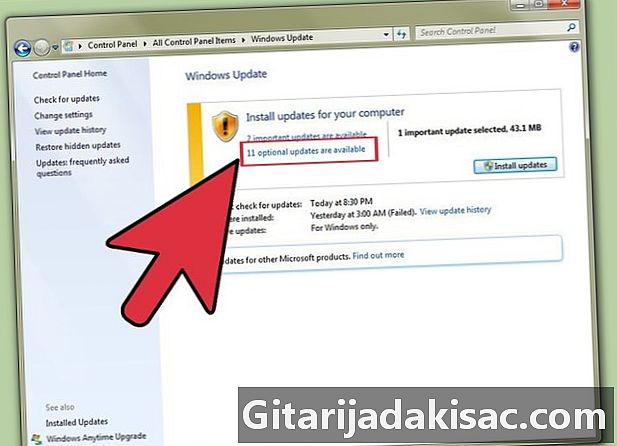

- オペレーティングシステムを最新の状態に保ちます。 インターネットをスパイするために使用される最も伝統的な手法は、スパイウェアを注入し、被害者の知らないうちに被害者のシステムの「アクセスドア」を開けることです。オペレーティングシステムを最新の状態に保つことにより、発行元がソフトウェアセキュリティ修正プログラムを薄暗くして、OSの最も脆弱な部分を保護し、マルウェアを誤動作させることができます。

-

アプリケーションを最新の状態に保ちます。 使用するアプリケーションが機能を改善するために更新されることは確かですが、それはバグを修正する方法でもあります。バグにはさまざまな種類があります:それらのいくつかはユーザーが知覚できる機能障害のみを生成し、他はプログラムの動作モードに影響を与えますが、ハッカーが既知のセキュリティ脆弱性を自動的に悪用することを可能にするカテゴリもありますマシンのリモート制御を自動的に行います。言うまでもなく、このようなバグが解消されると、これらの攻撃は発生しなくなります。 -

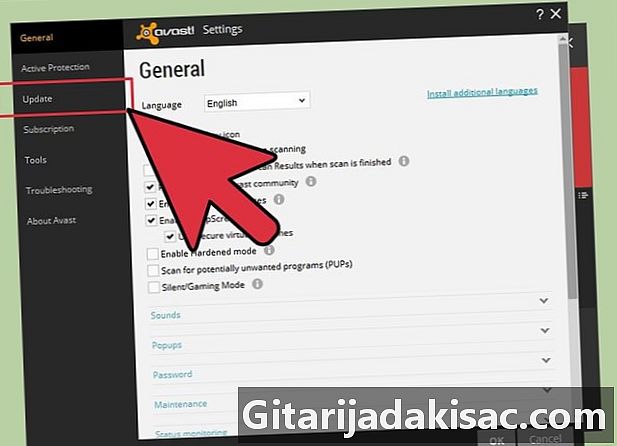

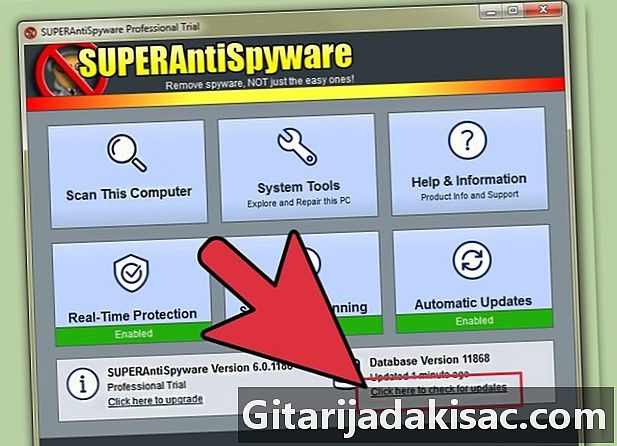

ウイルス対策ソフトウェアを常に最新の状態に保ちます。 これは、特にWindowsで動作するシステムに当てはまります。ウイルス対策シグネチャデータベースが定期的に更新されない場合、ウイルスとマルウェアをすぐに検出できません。システムが定期的にチェックされておらず、アンチウイルスがバックグラウンドで実行されるように設定されていない場合、役に立ちません。ウイルス対策プログラムの目的は、ウイルス、スパイウェア、ワーム、およびルートキットをスキャンし、これらの脅威を排除することです。スパイウェア検出に特化したプログラムは、優れたウイルス対策以上の効果はありません。 -

1つのウイルス対策のみをオンにします。 これらのプログラムは、効果を発揮するために非常に疑わしく動作する必要があります。せいぜい、いずれかのウイルス対策ソフトウェアによって「誤検出」が検出され、最悪の場合、一方のアクションが他方によって妨げられる可能性があります。本当に複数のウイルス対策ソフトウェアを使用する場合は、署名データベースを更新し、コンピューターをインターネットから切断し、メインのウイルス対策ソフトウェアを完全に無効にして、2番目のウイルス対策プログラムを「スキャンオンデマンド」モードで実行します。メインのウイルス対策ソフトウェアは「誤検知」として検出される可能性がありますが、それを知っていても問題はありません。次に、メインのウイルス対策ソフトウェアを起動し、コンピューターを通常どおり使用し続けます。 Malwarebytesソフトウェアは、最初のレベルのウイルス対策セキュリティを十分に補完する可能性があります。 -

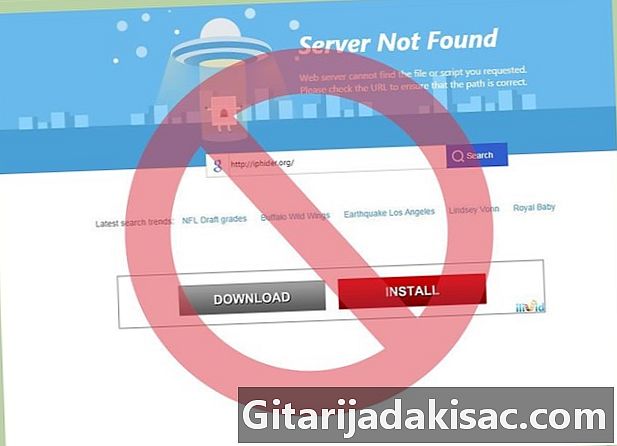

信頼できるサイトからのみダウンロードしてください。 公式サイト(オペレーティングシステム用)または信頼できるアプリケーションリポジトリからのものをダウンロードしないでください。 VLCメディアプレーヤーをダウンロードする場合は、オペレーティングシステムに対応するアプリケーションリポジトリまたは発行元のサイトからのみダウンロードしてください。次の情報が得られる出版社のアドレスをGoogleで探してください。www.videolan.org/vlc/。アンチウイルスが警告を報告しない場合でも、多かれ少なかれ既知または非公式のサイトを使用しないでください。 -

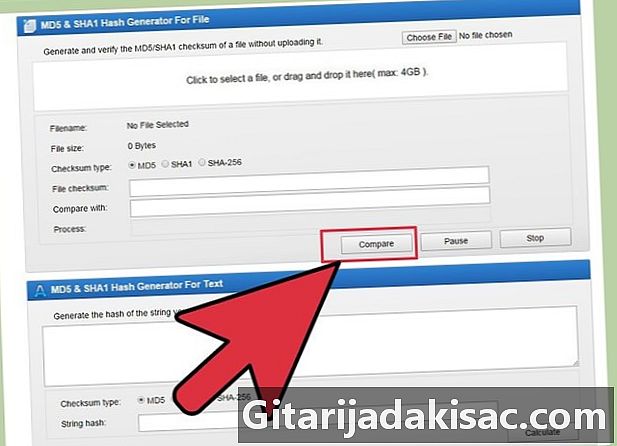

バイナリ署名チェックを実行します。 md5およびSHA2署名については、このサイトに記載されている指示とこの記事を参照してください。この検証方法の背後にある考え方は、ファイルのバイナリコンテンツ(アプリケーションのインストーラーなど)から署名を作成することです。結果の署名は、公式のダウンロードWebサイトまたは信頼できるデータベースで提供されます。ファイルをダウンロードしたら、それを生成するように設計されたプログラムを使用してこの署名を自分で再現し、得られた結果をダウンロードWebサイトで提供されているものと比較できます。比較された署名が同じである場合、すべては問題ありません。そうでない場合、ウイルスを含む可能性のある偽造または操作されたプログラムをダウンロードしたか、送信中にエラーが発生した可能性があります。どちらの場合でも、ダウンロードの感覚を得るためにダウンロードを再開する必要があります。このプロセスは、パッケージマネージャーを使用している場合、LinuxまたはBSDディストリビューションをダウンロードするときに自動的に適用されるため、心配する必要はありません。 Windowsでは、このチェックを手動で実行する必要があります。 -

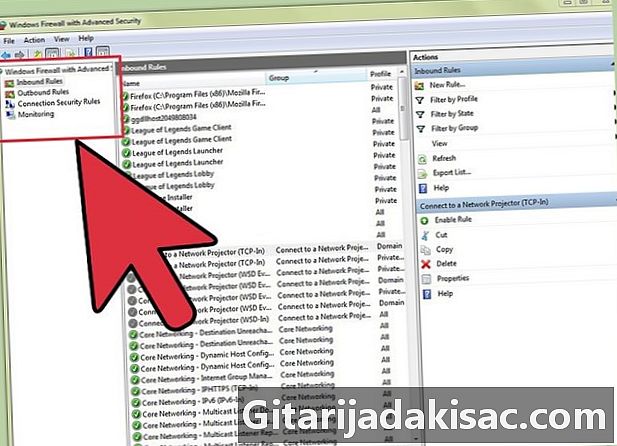

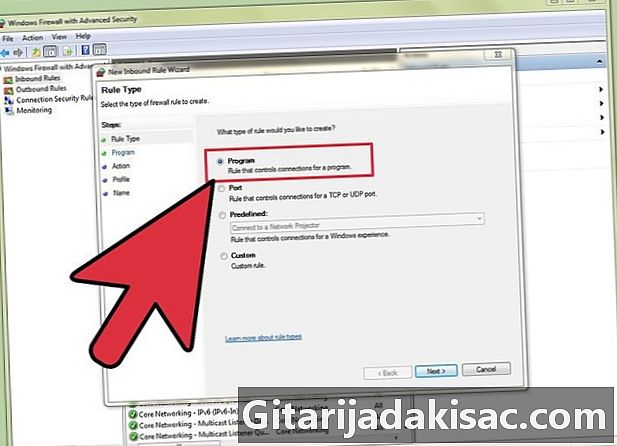

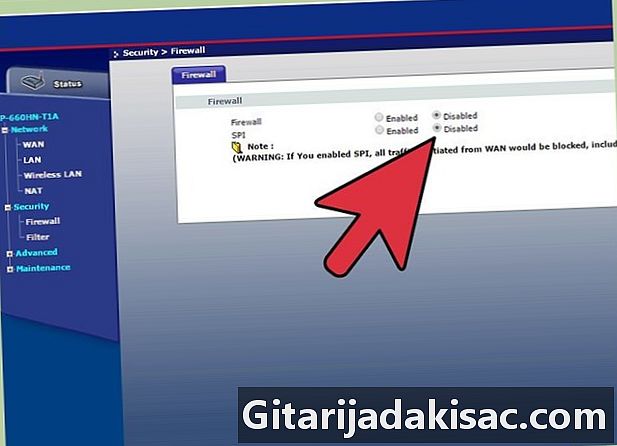

ファイアウォールを設置します。 Linuxディストリビューションと統合されているものは非常に良質です。Linuxでは「netfilter」および「iptable」、BSDでは「pf」です。 Windowsでは、正しいものを検索する必要があります。ファイアウォールが何であるかを理解するために、列車(ネットワークからのデータに類似)、ドック(ファイアウォールポートに匹敵)、およびレールがある大きなマーシャリングヤードにいるスイッチマンを想像してください(データストリームに匹敵します)。列車はそれ自体で荷を下すことはできません:デーモンと同様の処理サービスを使用する必要があります(バックグラウンドで実行され、特定のポートを充電する必要があるプログラムです)。このサービスがなければ、たとえ電車が適切なプラットフォームに到達したとしても、何もできませんでした。ファイアウォールは壁でも障壁でもありません。投票のシステムであり、その役割は、入力または出力を許可するように設定されたポート上のデータフローを管理することです。ただし、ネットワークをブロックまたは切断しない限り、発信接続を制御することはできませんが、何が起こっているかを確認できます。ほとんどのスパイウェアはファイアウォールに巧妙に侵入することができますが、活動を隠すことはできません。 IMAPアプリケーションを使用していない場合でも、ポート443でデータを送信するInternet Explorerに隠されているのを発見するよりも、ポート993から情報を発信するスパイウェアを検出する方がはるかに簡単です。標準ファイアウォールを使用している場合(fpおよびnetfilter / iptableの場合)、許可された接続を除くすべての入力をブロックすることにより、予期しないアウトフローをチェックします。必要かつ安全なループバック(lo)ポート上のすべてのデータフローを許可することを忘れないでください。 -

ファイアウォールがニュートラルの場合、アクティビティの報告のみに使用します。 パケットをフィルタリングすることしかできないこの種のファイアウォールでは、データフローをインテリジェントにブロックすることはできません。 「アプリケーションベース」のアクセスフィルタリングは避けてください。これは実装が複雑で、時代遅れであり、「偽のセキュリティ」の感覚を与えます。ほとんどのマルウェアは、インターネットに接続する必要がある正当なアプリケーション(Internet Explorerなど)に悪意のあるコードに侵入し、通常は同時に開始されます。このブラウザーが接続を試みると、ファイアウォールは同意を求め、ユーザーが許可すると、スパイウェアはポート80および443で正当なデータとともに多重化された情報を送信し始めます。 -

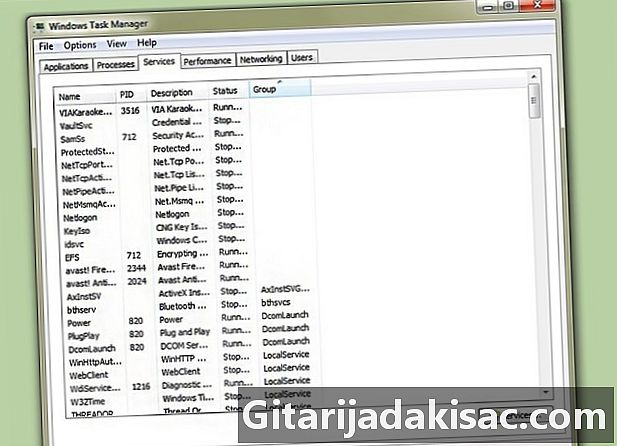

動作中のサービス(またはデーモン)を確認します。 上記の列車の荷降ろしの例に戻ると、誰も貨物を気にしない場合、何も起こりません。サーバーを使用しないでください。外部で起きていることを聞くためにサービスを稼働させる必要はありません。ただし、Windows、Linux、Mac OS、またはBSDを実行するほとんどのサービスは不可欠ですが、コンピューターの外部で何が起こっているのかを聞くことはできません。可能であれば、不要なサービスを無効にするか、ファイアウォールの対応するポートでトラフィックをブロックします。たとえば、「NetBios」サービスがポート135および138をリッスンする場合、Windows共有を使用していない場合は、これらのポートからの着信および発信トラフィックをブロックします。通常、サービスのバグはコンピュータをリモートで制御するための開かれた扉であり、これらのサービスがファイアウォールによってブロックされると、だれもシステムに侵入できなくなります。また、「nmap」などのスキャンプログラムを使用して、ブロックする必要があるポートまたは禁止する必要があるサービス(同じもの)を決定することもできます。 -

システム管理者アカウントを使用しないでください。 これは、VistaおよびWindows 7バージョンではるかに優れています。管理者アカウントを使用すると、悪意のあるアプリケーションであっても、管理者権限で実行するように求められる場合があります。管理者権限にアクセスできないマルウェアは、「標準」モードでの操作に精通している場合、システムに電力を展開するために賢明である必要があります。せいぜい、単一のユーザーとして情報を送信するだけで、システム内の他のユーザーには送信できません。情報を送信するために多くのシステムリソースを消費することはできません。また、コンピューターからの検出と削除がはるかに簡単になります。 -

Linuxへの切り替えを検討してください。 コンピュータゲームが気に入らない場合、または珍しいソフトウェアや特殊なソフトウェアを使用していない場合は、Linuxに切り替える方が良いでしょう。現在までに、これらのシステムに感染を試みた多数のマルウェアが実際に知られており、さまざまなディストリビューションによって提供されるセキュリティ更新プログラムによってすぐに無力化されました。 Linuxアプリケーションの更新は検証および署名され、認証されたリポジトリから取得されます。 Linux用のアンチウイルスはありますが、このシステムに実装されている作業モードを考慮すると、それらは必要ありません。 Linuxディストリビューションの公式リポジトリには、大多数のニーズ(Libreoffice、Gimp、Inkscape、Pidgin、Firefox、Chrome、Filezilla、Thunderbird)に対応する大量の高品質、成熟、無料、無料のアプリケーションと、多数のマルチメディアファイルの使用と変換のためのプログラム。これらの無料のアプリケーションのほとんどは、最初にLinux用に開発され、後にWindowsに移植されました。

方法2有線アクセスのスパイを避ける

-

有線ネットワークの整合性を確認してください。 ネットワークケーブルが改ざんされていないこと、およびスイッチとスプリッタボックスに追加のリンクがないことを確認してください。 -

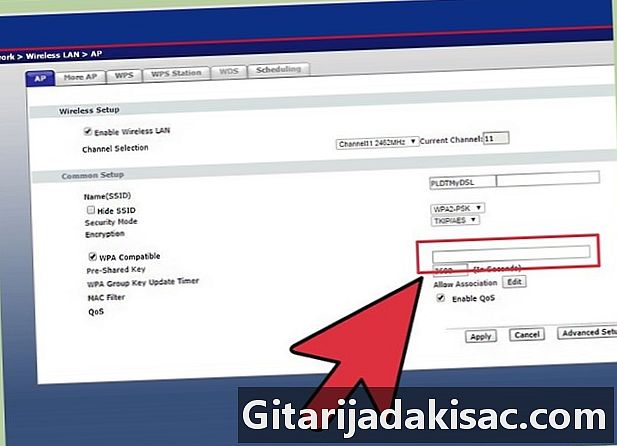

ワイヤレスネットワークの暗号化プロトコルの効率を確認してください。 ルーターのデータフローは、少なくともWPA-TKIP、WPA(2)-CCMP、またはWPA2-AESプロトコルで暗号化する必要があり、後者が最も効果的です。スパイピッキングテクニックは非常に急速に進化しているため、WEPプロトコルは一貫性がなくなったため、機密性が保護されなくなりました。 -

ナビゲートしないでください 今までに インターネット上のプロキシ経由。 このプロキシを実行し、完全に見知らぬ人との「信頼」関係にあることに留意してください。それはあなたが考えるほど良い意味ではないかもしれませんし、プロキシを介してインターネット上で送受信するすべてを「聞き取り」記録できるかもしれません。予防策を講じなければ、使用するHTTPS、SMTPS、またはIMAPプロトコルによって提供される暗号化をデコードすることもできます。このようにして、あなたがオンラインで支払いをする場合、彼はあなたのクレジットカードの番号またはあなたの銀行口座へのアクセスコードを得ることができます。完全に未知の中間サービスを経由するよりも、サイトでHTTPSプロトコルを直接使用する方がはるかに優れています。 -

可能な限り暗号化を使用します。 これは、自分とリモートサーバー以外のユーザーが送受信内容を理解できないようにする唯一の方法です。可能な場合はSSL / TLSを使用し、FTP、HTTP、POP、IMAP、SMTPを避け、代わりにSFTP、FTPS、HTTPS、POPS、IMAPS、POPSなどの安全なバージョンを使用します。サイトから発行された証明書が不良であるとブラウザから通知された場合は、避けてください。 -

IPマスキングサービスを使用しないでください。 これらのサービスは実際にはプロキシです。すべてのデータはそれらを通過し、これらのサイトに記憶されます。それらの一部は「フィッシング」ツールです。つまり、さまざまな理由でリンクされているサイトの偽ページを送信し、あらゆる種類の前文の下で個人情報の一部を「思い出させる」ように頼むことができます。そして、あなたが自分の機密情報を他人に提供したことに気付くこともなく、「良い」ウェブサイトになりすます。

- 知らない人からのメールを入力しないでください。

- 添付文書は、あなたが知っている人からのものであり、その存在がメールで明示的に言及されていない限り、添付しないでください。

- インターネットの「バグ」は、知らないうちに閲覧履歴を作成するための良い方法です。 FirefoxおよびChromeによって提案されたいくつかの拡張機能を使用して、それらを無効にすることができます。

- 開くためにいくつかのポートを必要とするオンラインゲームの使用に慣れている場合は、通常、ポートを再度閉じる必要はありません。アクティブなサービスがなければ、脅威は存在せず、ゲームアプリケーションが閉じられると、ポートのデータストリームをリッスンすることはできなくなります。まるで彼らが閉じているようです。

- 電子メールクライアントを使用する場合、電子メールメッセージがHTMLではなく、純粋なeで表示されるように構成します。受信したメールの1つを読むことができなかった場合、それはHTML画像で構成されていることを意味します。これがスパムまたは広告であることを確認できます。

- 単一のWebサイトでは、IPアドレスを他のWebサイトにトレースすることはできません。

- ファイアウォールなしでコンピュータを実行させないでください。ネットワーク上のユーザーのみがセキュリティの脆弱性にアクセスできます。ファイアウォールを削除すると、インターネット全体がネットワークになり、その場合、非常に短期間の攻撃は問題になりません(せいぜい数秒)。

- 複数のスパイウェア検出器を同時に使用しないでください。

- あなたのIPアドレスは、ハッカーにとってまったく役に立ちません。

- ウェブサイトの所有者は、あなたのIPアドレスであなたを効率的に追跡できません。ほとんどの場合、インターネットサービスプロバイダー(ISP)によって割り当てられたIPアドレスは「動的」です。平均48時間ごとに変化し、ISPプロバイダーだけがあなたが誰であるかを本当に知っています。また、彼がすべての顧客のトラフィックを記録し、それらすべてを識別することも技術的に不可能です。

- ファイアウォールのポートが開いている場合、それらをリッスンする悪いサービスがなければ、それらはハッカーにとって役に立たないでしょう。

- IPアドレスは、他のアドレスと同様のアドレスです。物理的または地理的な住所を知っていても、家具の盗難は容易ではありません。また、IPアドレスを持つデータについても同じことが言えます。